- Inicio

- >

- Nube

- >

- Registros de flujo

- >

Registros de flujo

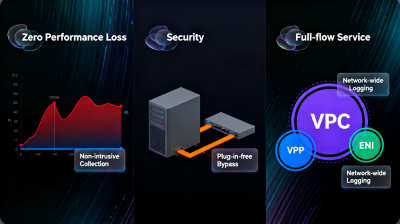

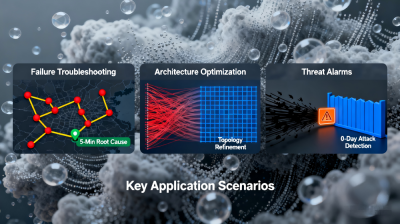

2025-12-11 16:24Los Registros de Flujo (FL) le ofrecen un servicio de recopilación de tráfico continuo, de flujo completo y no intrusivo. Puede almacenar y analizar el tráfico de red en tiempo real, lo que le ayuda a abordar problemas como la resolución de problemas, la optimización de la arquitectura, la detección de seguridad y la auditoría de cumplimiento normativo, lo que aumenta la estabilidad, la seguridad y la inteligencia de su red en la nube. Como producto consolidado de monitorización de redes centrales, los Registros de Flujo (FL) emplean tecnología de recopilación de rutas secundarias no intrusiva, lo que evita el consumo de recursos del host en la nube. La Recopilación de Registros de Flujo abarca el tráfico de todas las Interfaces de Red Elástica (ELI) de toda la red, registrando campos clave como la IP de origen, la IP de destino y el protocolo, logrando una retención de datos continua y de flujo completo. La Consulta de Registros de Flujo admite la recuperación de segundo nivel de miles de millones de entradas de datos, lo que permite localizar rápidamente información clave mediante el filtrado de múltiples palabras clave. La Optimización de la Arquitectura de Red aprovecha el análisis de datos de tráfico para crear modelos de referencia, solucionar cuellos de botella en el rendimiento y ampliar los dominios de cobertura empresarial. La Alerta de Amenazas de Red puede identificar comportamientos de comunicación anormales, lo que permite emitir advertencias de riesgos de seguridad sin afectar el rendimiento del host. Ya sea para la rápida resolución de fallos de red, la optimización detallada de la arquitectura o la prevención proactiva de posibles amenazas, los registros de flujo (FL) pueden convertirse en el soporte fundamental para el funcionamiento estable de las redes empresariales en la nube gracias a la exhaustividad de la recopilación de registros de flujo, la eficiencia de la consulta de registros de flujo, la practicidad de la optimización de la arquitectura de red y la previsión de alertas de amenazas de red. Además, la profunda sinergia entre la recopilación de registros de flujo y la consulta de registros de flujo mejora significativamente la eficiencia operativa y el valor de seguridad de los registros de flujo (FL).

Preguntas frecuentes

P: Como base fundamental de los datos, ¿cómo se integra Flow Log Collection con Flow Log Query y Network Threat Alert para satisfacer las necesidades básicas de Flow Logs (FL) y la optimización de la arquitectura de red? ¿Dónde se reflejan sus ventajas técnicas?

A: Centrada en "Full Collection + No intrusiva," Flow Log Collection proporciona soporte de datos para dos capacidades principales, consolidando la base del servicio de Flow Logs (FL). En primer lugar, a través de la recopilación de tiempo completo y flujo completo del tráfico de Elastic Network Interface, registra completamente los campos de tráfico clave, proporcionando datos brutos masivos y precisos para Flow Log Query. Simultáneamente, se coordina con Network Threat Alert para monitorear las características anormales del tráfico en tiempo real (por ejemplo, comunicación con IP de amenaza, acceso a través de protocolos poco comunes), lo que permite una rápida identificación de riesgos de seguridad. En segundo lugar, proporciona una base de datos para la optimización de la arquitectura de red. Los datos de tráfico históricos recopilados a través de Flow Log Collection se pueden utilizar para establecer líneas base de la red empresarial. A través del análisis multidimensional mediante Flow Log Query, ayuda a localizar problemas como el uso excesivo de ancho de banda o cuellos de botella en el rendimiento, ayudando en el ajuste de la arquitectura y la optimización de recursos. Las ventajas técnicas se evidencian en dos aspectos: Primero, cero sobrecarga + cobertura completa: la recopilación no intrusiva evita el consumo de CPU y ancho de banda del host en la nube, y la recopilación de flujo completo garantiza que no se pierdan datos críticos de tráfico, lo que aumenta la fiabilidad del monitoreo de los registros de flujo (FL). Segundo, alta capacidad en tiempo real + fácil coordinación: la recopilación en tiempo real satisface las necesidades de alerta inmediata de las alertas de amenazas de red, y su formato de datos estructurados es compatible con la recuperación eficiente de la consulta de registros de flujo, lo que proporciona un soporte preciso de datos para la optimización de la arquitectura de red.

P: ¿Cuál es la principal sinergia entre la Optimización de la Arquitectura de Red y la Alerta de Amenazas de Red? ¿Cómo se pueden aprovechar la Recopilación y la Consulta de Registros de Flujo para fortalecer la competitividad de los Registros de Flujo (FL)?

R: Su principal valor sinérgico reside en la potenciación bidireccional de la Optimización Proactiva + Prevención de Riesgos, abordando el punto crítico en las operaciones de red donde solo se resuelven los fallos, pero no se previenen los riesgos. La Optimización de la Arquitectura de Red se centra en mejorar la eficiencia de la red optimizando la asignación de recursos mediante el análisis de tráfico. La Alerta de Amenazas de Red se centra en la prevención preventiva de riesgos identificando comportamientos anormales para evitar incidentes de seguridad. Su combinación eleva los Registros de Flujo (FL) de una herramienta operativa pasiva a una solución integrada para la Optimización Proactiva + Prevención de Riesgos. Su sinergia con la Recopilación de Registros de Flujo y la Consulta de Registros de Flujo mejora significativamente la competitividad de los Registros de Flujo (FL): La Recopilación de Registros de Flujo proporciona un soporte de datos integral para ambos, registrando datos de tráfico normal para el análisis de Optimización de la Arquitectura de Red mientras captura características de tráfico anormales para la identificación de Alertas de Amenazas de Red. La Consulta de Registros de Flujo permite un filtrado rápido y una minería de datos en profundidad, lo que ayuda a extraer métricas clave para la optimización de la arquitectura a partir de datos recopilados masivos, a la vez que localiza con precisión el origen y la ruta de comunicación específicos de las amenazas de red. Esta combinación de "Mejora de la eficiencia + Prevención de riesgos + Recopilación completa + Consulta eficiente le otorga a los registros de flujo (FL) una mayor competitividad en el mercado.

P: ¿Cómo soluciona Flow Log Query los problemas de procesamiento de datos en las operaciones de red? ¿Qué beneficios aporta su sinergia con Flow Logs (FL) y Flow Log Collection a la optimización de la arquitectura de red y la alerta de amenazas de red?

A: El valor principal de Flow Log Query reside en "Miles de millones de datos + Respuesta de segundo nivel"," solucionando los problemas tradicionales de los registros de red de "consultas lentas, filtrado difícil y baja eficiencia"." A través de características como la búsqueda de múltiples palabras clave y el filtrado de campos precisos, transforma datos masivos de registros de flujo en valiosa información operativa. Su sinergia con los dos componentes principales brinda ganancias significativas a las capacidades específicas del escenario: Trabajando con Flow Logs (FL) y Flow Log Collection, Flow Log Query permite un análisis profundo de todos los datos recopilados, proporcionando evidencia precisa para la optimización de la arquitectura de red. Por ejemplo, puede optimizar la división de subredes analizando la distribución del tráfico o expandir la implementación de nodos según las regiones de acceso. Para Network Threat Alert, Flow Log Query puede correlacionar rápidamente información contextual sobre tráfico anormal, como identificar la frecuencia de comunicación de una IP de amenaza o los puertos comerciales involucrados, lo que ayuda a evaluar rápidamente los niveles de riesgo y formular estrategias de respuesta. Simultáneamente, la capacidad de respuesta de segundo nivel de Flow Log Query mejora significativamente la eficiencia de manejo de Network Threat Alert. Esta sinergia hace que la toma de decisiones para la optimización de la arquitectura de red sea más científica, la respuesta a las alertas de amenazas de red sea más rápida y la capacidad de análisis de datos de los registros de flujo (FL) esté mejor alineada con las necesidades operativas de la empresa.